Presentación de Elastic SIEM

La solución Elastic SIEM mencionada en este blog ahora se denomina Elastic Security. La solución Elastic Security más amplia proporciona SIEM, seguridad de endpoint, búsqueda de amenazas, monitoreo del cloud y más. Si buscas información específica sobre Elastic Security para casos de uso de SIEM, visita nuestra página de SIEM.

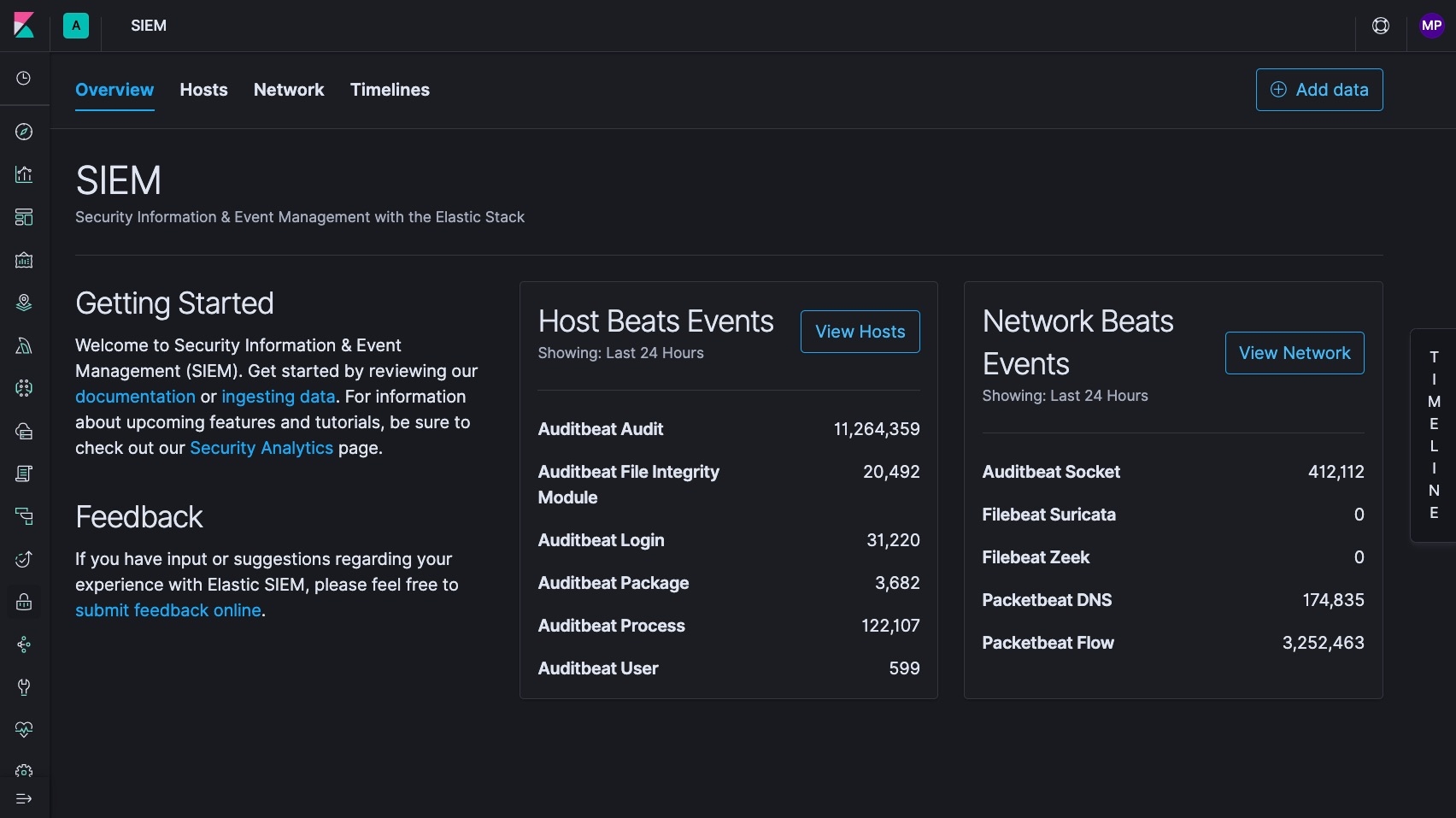

Estamos entusiasmados por anunciar la llegada de Elastic SIEM, el primer gran paso en la construcción de nuestra visión de lo que SIEM debería ser. El lanzamiento de Elastic SIEM retoma el impulso y el éxito que el Elastic Stack ya posee en el mercado de la analítica de seguridad. El lanzamiento inicial de Elastic SIEM presenta un nuevo conjunto de integraciones de datos para casos de uso de seguridad y una nueva app dedicada en Kibana, que permite que los profesionales de seguridad investiguen y prioricen flujos de trabajo de seguridad de host y redes comunes de una manera más optimizada.

¡Ah!, y está disponible de forma gratuita para nuestros usuarios como parte de nuestra distribución predeterminada. Elastic SIEM se está presentando como beta en la versión 7.2 del Elastic Stack y está disponible inmediatamente en Elasticsearch Service en Elastic Cloud o para descargar.

Un viaje que comenzó hace años

Durante los últimos años, el Elastic Stack se ha convertido en una opción popular entre los profesionales de seguridad para proteger los sistemas y los datos de las amenazas cibernéticas. Bell Canada y Slack usan el Elastic Stack para las analíticas de seguridad. Cisco Talos tiene Elasticsearch en el centro de su programa de caza de amenazas. OmniSOC, un centro de operaciones de ciberseguridad construido por Big Ten Academic Alliance y Oak Ridge National Laboratory eligió usar el Elastic Stack como núcleo de sus soluciones SIEM. Y hemos visto proyectos de open source, como RockNSM, HELK y otros formarse en torno al Elastic Stack para dar soporte a los operadores de seguridad.

Estábamos entusiasmados por ver la gran adaptación que era el Elastic Stack para los datos de seguridad. Nos inspiró la comunidad que se formó en torno a estos casos de uso e invertimos en crear características fundamentales para darles un mejor servicio, como lo hemos hecho para otras soluciones, como logging y APM. Comenzando por la recolección de información y eventos de seguridad, expandimos el conjunto de datos de seguridad basados en el host que recolectamos con Filebeat, Winlogbeat y Auditbeat. Además expandimos el rango de recolección de eventos de seguridad basados en la red al agregar integraciones con el monitoreo de redes populares y los sistemas de detección de intrusiones (IDS), como Bro/Zeek y Suricata.

A medida que expandimos el conjunto de integraciones de datos, nos dimos cuenta de lo importante que es tener una forma común de representar datos en distintos recursos. Pasamos los últimos 18 meses junto con nuestra comunidad y nuestros socios desarrollando el Elastic Common Schema (ECS), una especificación de mapeo de campo extensible que facilita la normalización de datos de fuentes diferentes para permitir correlación, búsqueda y análisis entre las fuentes.

Con formas fáciles de recolectar varias fuentes de datos de seguridad y un esquema común en el cual almacenarlos, el paso lógico siguiente en nuestro viaje fue una interfaz de usuario que juntó estas piezas en un solo lugar y brindó una experiencia de usuario que se adaptó a las necesidades de los profesionales de la seguridad.

Saluden a Elastic SIEM.

Presentación de Elastic SIEM

En el centro de Elastic SIEM está la nueva app de SIEM, un espacio de trabajo interactivo para que los equipos de seguridad prioricen eventos y realicen las investigaciones iniciales. Su visualizador de eventos en línea de tiempo permite que los analistas reúnan y almacenen evidencia de un ataque, anclen y anoten eventos relevantes, y comenten y compartan sus hallazgos, todo dentro de Kibana, lo que te permite trabajar fácilmente con cualquier dato que cumpla con el formato ECS.

Kibana siempre ha sido un lugar maravilloso para que los equipos de seguridad visualicen, busquen y filtren sus datos de seguridad. La app de Elastic SIEM toma todos los aspectos de Kibana que les encantan a los equipos de seguridad (interactividad, búsqueda personalizada y exploraciones en profundidad receptivas) y los empaqueta en una experiencia de producto intuitiva que se alinea con los flujos de trabajo de SOC típicos.

La app de SIEM permite el análisis de eventos de seguridad relacionados con el host y la red como parte de investigaciones de alertas o caza de amenazas interactivas, incluidas las siguientes:

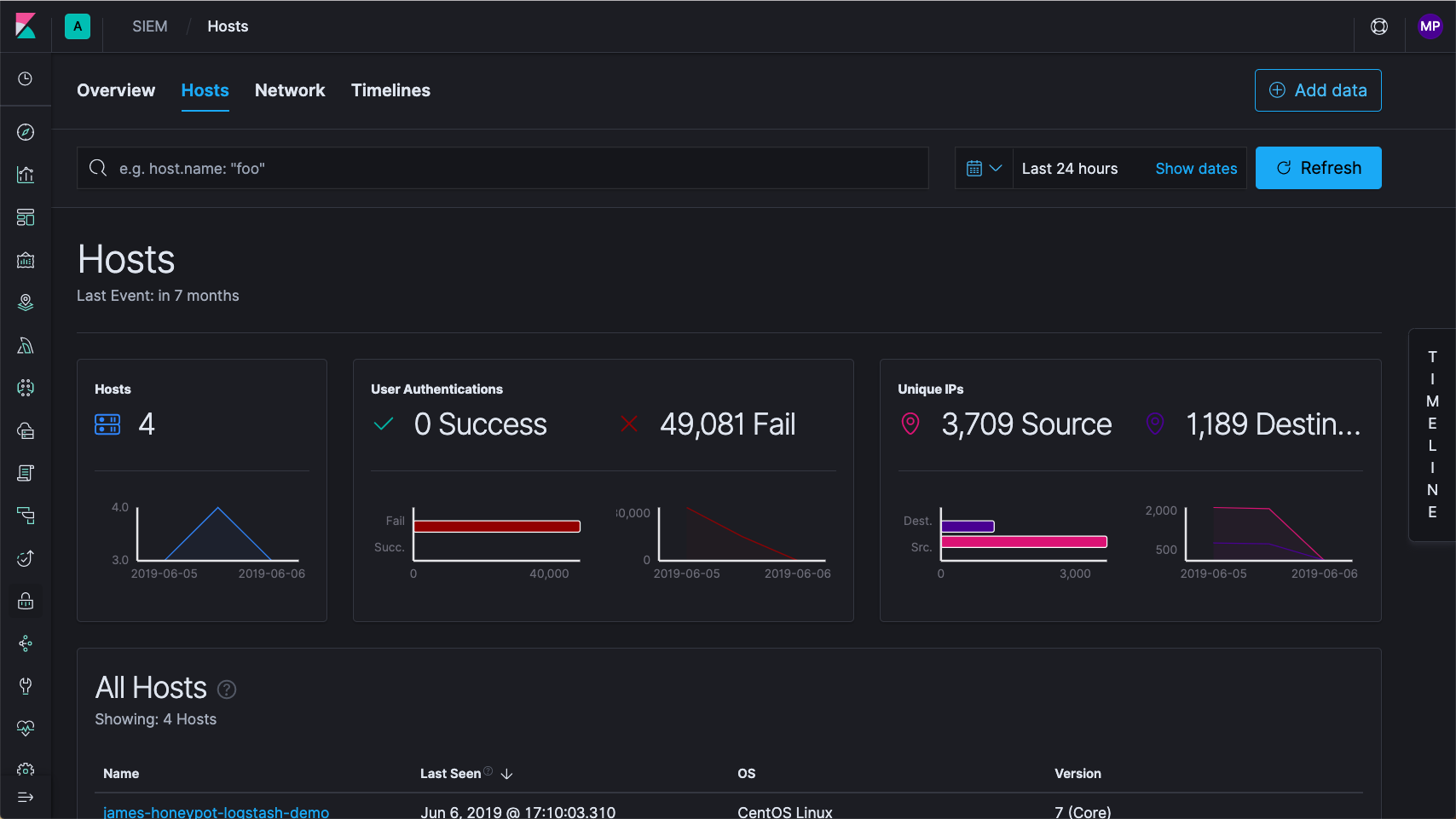

Análisis de eventos de seguridad del host

Como complemento de la extensa biblioteca de visualizaciones y dashboards que ya existen en Kibana, la visualización de hosts en la app de SIEM proporciona métricas esenciales con respecto a los eventos de seguridad relacionados con el host y un conjunto de tablas de datos que permiten la interacción con el visualizador de eventos en línea de tiempo. 7.2 también incluye una nueva recolección de datos basada en el host con soporte de Sysmon en Winlogbeat.

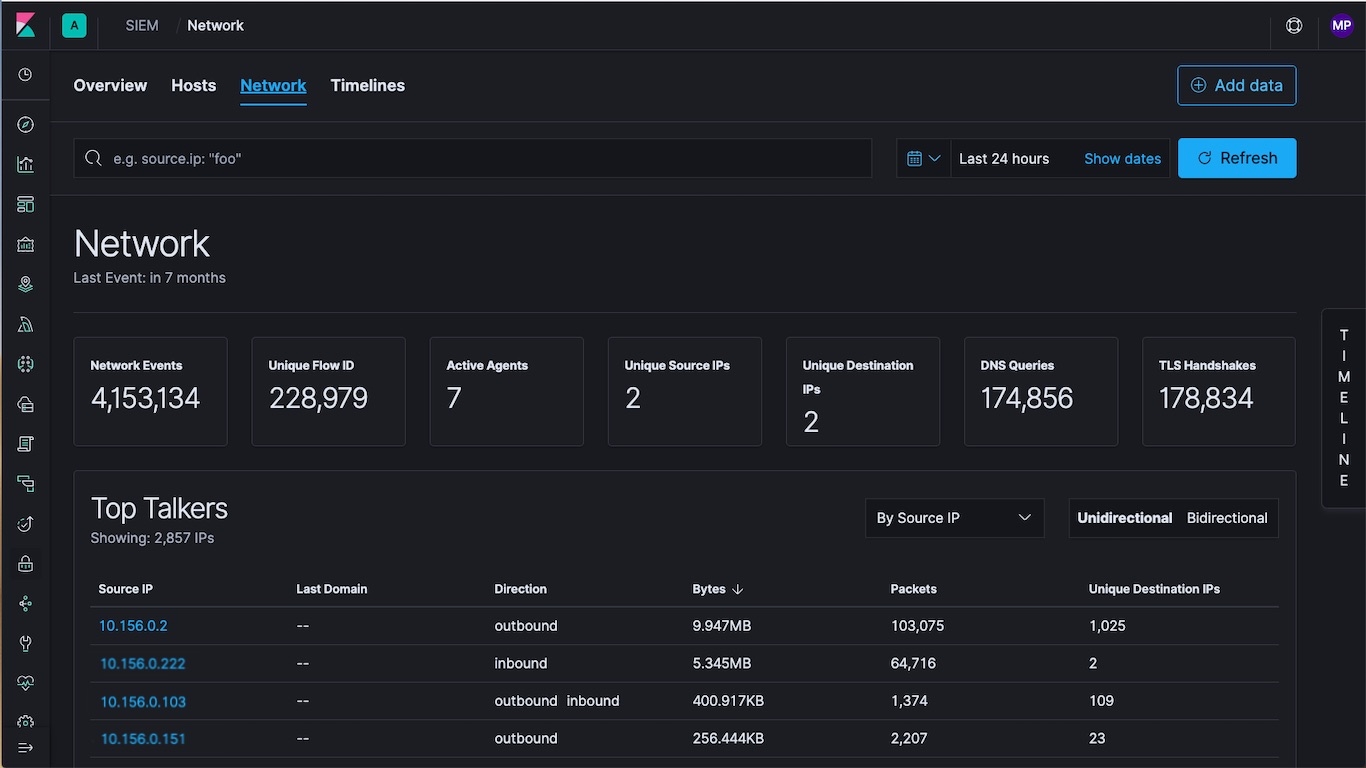

Análisis de eventos de seguridad de la red

De la misma manera, la visualización de la red informa a los analistas sobre métricas de actividad en la red, facilita el enriquecimiento del tiempo de investigación y proporciona tablas de eventos de la red que permiten la interacción con el visualizador de eventos de línea de tiempo. También estamos presentando soporte para firewalls de Cisco ASA y Palo Alto en 7.2.

Visualizador de eventos de línea de tiempo

Como espacio de trabajo colaborativo para investigaciones o caza de amenazas, los analistas pueden arrastrar los objetos de interés fácilmente hacia el visualizador de eventos de línea de tiempo para crear exactamente el filtro de búsqueda que necesitan para llegar al fondo de una alerta. Durante la investigación, los analistas pueden anclar y anotar eventos individuales, y pueden agregar notas para describir las medidas tomadas en la investigación. El autoguardado garantiza que los resultados de la investigación estén disponibles para los equipos de respuesta ante incidentes.

El viaje continúa

En Elastic, nos esforzamos por movernos rápido, hacer lanzamientos con frecuencia y proporcionar un flujo constante de valor para nuestros usuarios. Creemos que Elastic SIEM es un gran paso hacia nuestra visión de lo que SIEM debería ser y los primeros comentarios de nuestra comunidad de usuarios y socios han sido muy positivos.

Nuestro ecosistema de socios, incluidos integradores de sistemas globales, también ha sido testigo de cómo los usuarios despliegan naturalmente el Elastic Stack para los casos de uso SIEM.

“La nueva capacidad SIEM de Elastic está mejorando nuestra habilidad para optimizar la visibilidad de seguridad y construir soluciones de datos y seguridad integrales y escalables para los clientes en el Elastic Stack”, dijo Greg Baker, vicepresidente y gerente general de cyber digital en Optiv, un integrador de soluciones de seguridad y un socio recomendado de Elastic. “Esperamos brindar de forma conjunta soporte a las demandas del cliente con respecto a esas capacidades y continuar nuestra sociedad de larga data con Elastic”.

Este es un gran hito en nuestro viaje de seguridad y estamos entusiasmados por continuar construyendo más. Las capacidades, como las reglas de detección de SIEM, el análisis de usuario, la integración de inteligencia de amenazas y más fuentes de datos están todos allí en nuestro roadmap. Y es seguro decir que continuaremos haciendo las cosas de la manera de Elastic y empujaremos y cambiaremos las limitaciones tradicionales y las definiciones de SIEM para ayudarte a proteger tus datos, aplicaciones e infraestructura de red.

Comienza hoy mismo

Para comenzar, activa un cluster en Elasticsearch Service o instala la última versión del Elastic Stack. ¿Ya tienes datos de ECS en Elasticsearch? Tan solo actualiza tus clusters a 7.2 y dale una oportunidad a Elastic SIEM.

Tenemos materiales excelentes que te simplificarán los primeros pasos: